Cuando leí las cifras del último mes no pude evitar sentir una mezcla de incredulidad y frustración. Trabajo con tecnología y crypto desde hace años, y he visto ciclos de euforia seguidos de episodios de limpieza ética, pero lo que ocurrió en agosto me parece un recordatorio crudo: las estafas digitales no descansan. Que en un solo mes se hayan llevado 163 millones de dólares del ecosistema me parece una bofetada a la idea de que “la tecnología sola arregla todo”. Me llamó especialmente la atención el aumento del phishing: más de 12 millones robados y un salto del 72% respecto a julio, con más de 15.230 personas afectadas. Eso no son cifras abstractas, son vidas y proyectos que quedan tocados.

Cómo evolucionó el phishing y por qué esta vez duele más

He visto muchos intentos de phishing a lo largo de los años, algunos burdos y otros sorprendentemente pulidos. Lo que pasó en agosto me deja claro que los atacantes han subido de nivel. El número de víctimas subió un 67% en un mes; eso indica que no solo hay más intentos, sino que los mensajes, enlaces y trampas son más convincentes. En mi trabajo suelo analizar patrones: los atacantes explotan la urgencia, la codificación visual similar a servicios reales y el desconocimiento de nuevas funciones técnicas. Además, el golpe individual más fuerte —más de 3 millones— me recuerda que ya no hablamos solo de pequeños hurtos, sino de atacantes apuntando a billeteras de alto valor.

Lo que me preocupa es la combinación de sofisticación técnica con ingeniería social. A veces basta un único enlace para que alguien autorice una transacción que no entiende. Y cuando hay mejoras en la red que facilitan delegaciones o automatizaciones, los atacantes lo ven como una oportunidad para diseñar trampas a escala. Por eso el aumento porcentual no me sorprende tanto como la efectividad: 15.230 personas afectadas en un mes es un síntoma de que los usuarios siguen cayendo en señuelos bien construidos.

El impacto de la EIP-7702 y la actualización Pectra en los nuevos ataques

La llegada de la propuesta EIP-7702, incorporada con la actualización Pectra en mayo, abrió puertas interesantes para desarrolladores y usuarios: delegar funciones a contratos inteligentes simplifica intercambios y experiencias en dApps. Yo mismo he probado flujos donde delegas granularmente permisos y todo funciona más fluido. Pero lo que es una ventaja para la usabilidad también se ha convertido en una herramienta en manos equivocadas. En agosto, se detectaron ataques separados que aprovecharon esta funcionalidad y causaron más de 5,6 millones de dólares en pérdidas.

En la práctica, lo que veo es que los contratos pueden actuar en nombre del usuario si este autoriza sin entender. Esa delegación, pensada para automatizar procesos, puede ser manipulada por un atacante para drenar fondos lentamente o en un solo movimiento. Es un dilema clásico de seguridad: ¿hasta qué punto cambiamos la UX para facilitar la vida del usuario si eso amplía la superficie de ataque? Personalmente creo que la solución pasa por mejores interfaces que muestren claramente qué permisos se conceden, tiempos de expiración automáticos y fricciones inteligentes que obliguen a pensar al usuario antes de aceptar delegaciones críticas.

Hackeos a gran escala: objetivos centralizados y víctimas de alto valor

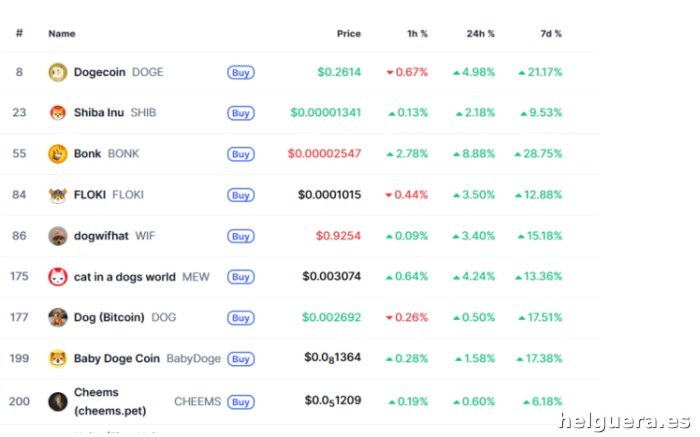

No todo en agosto fueron estafas por phishing; también hubo ataques dirigidos de mayor calibre. Se registraron alrededor de 16 ataques distintos focalizados en exchanges centralizados y en individuos con carteras de alto valor. Eso me confirma una tendencia que vengo observando: cuando el mercado sube y hay euforia por el precio de activos como bitcoin y ether, los atacantes intensifican sus esfuerzos. No es casualidad que el aumento de actividad maliciosa coincida con subidas de mercado.

La consecuencia es doble. Por un lado, los exchanges se convierten en blancos naturales por el volumen que gestionan. Por otro, las pérdidas individuales multimillonarias son un recordatorio de que la custodia y la gestión de claves privadas siguen siendo el eslabón más frágil. He escuchado historias de gente que creyó que una cartera hardware era suficiente y terminó autorizando una transacción a través de una interfaz comprometida. Para mí, esto subraya que la seguridad tiene que ser entendida como capas: buenas prácticas personales, seguridad de los servicios que usamos y controles técnicos en la red misma.

Si me pides que analice las implicaciones, diría que estamos en un punto de inflexión. Por un lado, el ecosistema cripto está mostrando su madurez: mejoras como la EIP-7702 buscan resolver fricciones reales de usuario y habilitar casos de uso avanzados. Pero la otra cara es que cada innovación trae nuevos vectores de ataque. Las cifras del primer semestre —más de 3.100 millones en pérdidas— son alarmantes y no pueden ignorarse. En mi opinión, esto obliga a una reacción en varios frentes: los equipos de producto deben diseñar experiencias que reduzcan la posibilidad de errores humanos; los protocolos deberían considerar límites por defecto en permisos delegados; y los usuarios necesitan educación práctica, no solo advertencias genéricas.

También creo que hay que replantear cómo manejamos la responsabilidad. No se trata de culpar siempre al usuario por caer en un enlace, pero tampoco podemos dejar todo en manos de la tecnología. He visto soluciones interesantes que proponen confirmaciones multimodales, ventanas de revisión y alertas en tiempo real cuando se detecta un movimiento inusual. Si se adoptan ampliamente, podrían reducir ataques exitosos sin sacrificar demasiado la experiencia. Por último, la industria debe aceptar que la transparencia en incidentes y la cooperación entre servicios son clave para frenar este ciclo de pérdidas.

Para cerrar, me quedo con una sensación agridulce. Por un lado, el potencial de la tecnología sigue siendo enorme: delegaciones inteligentes, contratos que automatizan tareas y experiencias más fluidas son avances reales. Por otro, el precio que pagamos por esa innovación, en términos de seguridad y confianza, sigue siendo alto. Creo que vamos hacia una etapa donde la atención se desplazará de “qué podemos hacer” a “cómo lo hacemos de forma segura”. Ojalá eso implique que los equipos técnicos, los diseñadores de producto y la comunidad trabajen más unidos para que las funcionalidades que facilitan la vida no se conviertan en trampas invisibles. Mientras tanto, seguiré siendo receloso cuando me pidan autorizar permisos y recomendaré a quien me escucha: cuestiona, verifica y aprende a decir no ante lo que no entiendes.